Organisasjoner må beskytte sensitiv informasjon og forhindre utilsiktet offentliggjøring for å overholde forretningsstandarder og bransjeregler. Eksempler på sensitiv informasjon som du kanskje vil hindre fra å lekke utenfor organisasjonen, omfatter økonomiske data eller personlig identifiserbar informasjon (PII), for eksempel kredittkortnumre, personnumre eller nasjonale ID-numre. Med en policy for hindring av datatap (DLP) i SharePoint Server 2016, kan du identifisere, overvåke og automatisk beskytte sensitiv informasjon på tvers av nettstedssamlingene.

Med DLP kan du:

-

Opprett en DLP-spørring for å identifisere hvilken sensitiv informasjon som nå finnes i nettstedssamlingene. Før du oppretter DLP-policyer, er det ofte nyttig å se hvilke typer sensitiv informasjon personer i organisasjonen arbeider med, og hvilke nettstedssamlinger som inneholder denne sensitive informasjonen. Med en DLP-spørring kan du finne sensitiv informasjon som er underlagt vanlige bransjeregler, forstå risikoene dine bedre og finne ut hva og hvor er sensitiv informasjon som DLP-policyene dine trenger for å beskytte.

-

Opprett en DLP-policy for å overvåke og automatisk beskytte sensitiv informasjon i nettstedssamlingene. Du kan for eksempel konfigurere en policy som viser et policytips til brukere hvis de lagrer dokumenter som inneholder personlig identifiserbar informasjon. I tillegg kan policyen automatisk blokkere tilgang til disse dokumentene for alle, bortsett fra eieren av nettstedet, innholdseieren og den som sist endret dokumentet. Og til slutt, fordi du ikke vil at DLP-policyene skal hindre personer i å få arbeidet gjort, har policytipset et alternativ for å overstyre blokkeringshandlingen, slik at personer kan fortsette å arbeide med dokumenter hvis de har en bedriftsbegrunnelse.

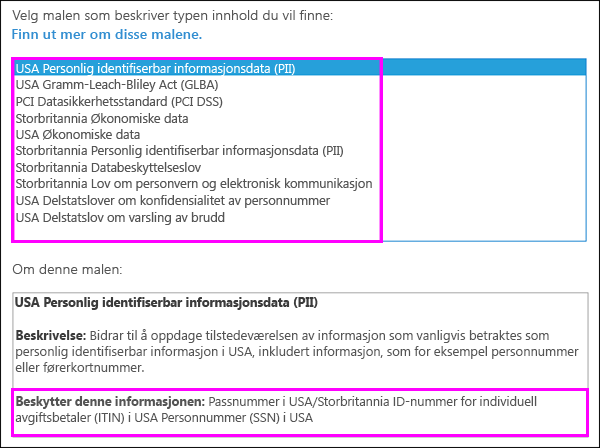

DLP-maler

Når du oppretter en DLP-spørring eller en DLP-policy, kan du velge fra en liste over DLP-maler som samsvarer med vanlige forskriftsmessige krav. Hver DLP-mal identifiserer bestemte typer sensitiv informasjon– for eksempel malen som heter U.S. Personlig identifiserbar informasjon (PII) Data identifiserer innhold som inneholder amerikanske og amerikanske passnumre, amerikanske individuelle skattebetaler-ID-numre (ITIN) eller amerikanske personnumre (SSN).

Sensitive informasjonstyper

En DLP-policy bidrar til å beskytte sensitiv informasjon, som er definert som en sensitiv informasjonstype. SharePoint Server 2016 inneholder definisjoner for mange vanlige sensitive informasjonstyper som er klare til bruk, for eksempel et kredittkortnummer, bankkontonumre, nasjonale ID-numre og passnumre.

Når en DLP-policy ser etter en sensitiv informasjonstype, for eksempel et kredittkortnummer, ser den ikke bare etter et 16-sifret nummer. Hver sensitive informasjonstype defineres og oppdages ved hjelp av en kombinasjon av:

-

Nøkkelord

-

Interne funksjoner for å validere kontrollsummer eller sammensetning

-

Evaluering av vanlige uttrykk for å finne mønstersm samsvar

-

Annen innholdsundersøkelse

Dette hjelper DLP-gjenkjenning med å oppnå høy nøyaktighet, samtidig som antallet falske positiver som kan forstyrre folks arbeid, reduseres.

Hver DLP-mal ser etter én eller flere typer sensitiv informasjon. Hvis du vil ha mer informasjon om hvordan hver sensitive informasjonstype fungerer, kan du se Hva slags sensitive informasjonstyper i SharePoint Server 2016 ser etter.

|

Denne DLP-malen ... |

Ser etter disse sensitive informasjonstypene ... |

|---|---|

|

U.S. Personally Identifiable Information (PII) Data |

USA / Storbritannia passnummer U.S. Individual Taxpayer Identification Number (ITIN) US Personnummer (SSN) |

|

U.S. Gramm-Leach-Bliley Act (GLBA) |

Kredittkortnummer Amerikansk bankkontonummer U.S. Individual Taxpayer Identification Number (ITIN) US Personnummer (SSN) |

|

PCI Data Security Standard (PCI DSS) |

Kredittkortnummer |

|

U.K. Financial Data |

Kredittkortnummer EU-debetkortnummer SWIFT-kode |

|

Amerikanske økonomiske data |

ABA-rutingnummer Kredittkortnummer Amerikansk bankkontonummer |

|

U.K. Personlig identifiserbar informasjon (PII) Data |

U.K. National Insurance Number (NINO) USA / Storbritannia passnummer |

|

U.K. Data Protection Act |

SWIFT-kode U.K. National Insurance Number (NINO) USA / Storbritannia passnummer |

|

Storbritannias personvern- og elektroniske kommunikasjonsforskrifter |

SWIFT-kode |

|

Us State Social Security Number Confidentiality Laws |

US Personnummer (SSN) |

|

Amerikanske lover om brudd på varslingslover om statsbrudd |

Kredittkortnummer Amerikansk bankkontonummer Amerikansk førerkortnummer US Personnummer (SSN) |

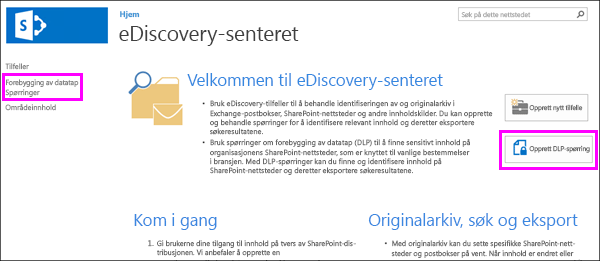

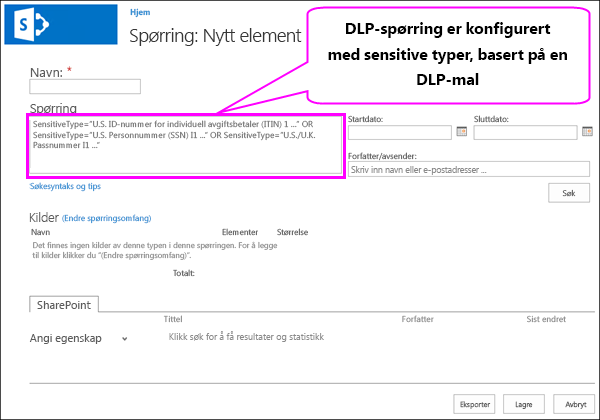

DLP-spørringer

Før du oppretter DLP-policyene, bør du se hvilken sensitiv informasjon som allerede finnes på tvers av nettstedssamlingene. Dette gjør du ved å opprette og kjøre DLP-spørringer i eDiscovery-senteret.

En DLP-spørring fungerer på samme måte som en eDiscovery-spørring. Basert på hvilken DLP-mal du velger, er DLP-spørringen konfigurert til å søke etter bestemte typer sensitiv informasjon. Velg først plasseringene du vil søke i, og deretter kan du finjustere spørringen fordi den støtter KQL (Keyword Query Language). I tillegg kan du begrense spørringen ved å velge et datoområde, bestemte forfattere, SharePoint egenskapsverdier eller plasseringer. Og akkurat som med en eDiscovery-spørring, kan du forhåndsvise, eksportere og laste ned spørringsresultatene.

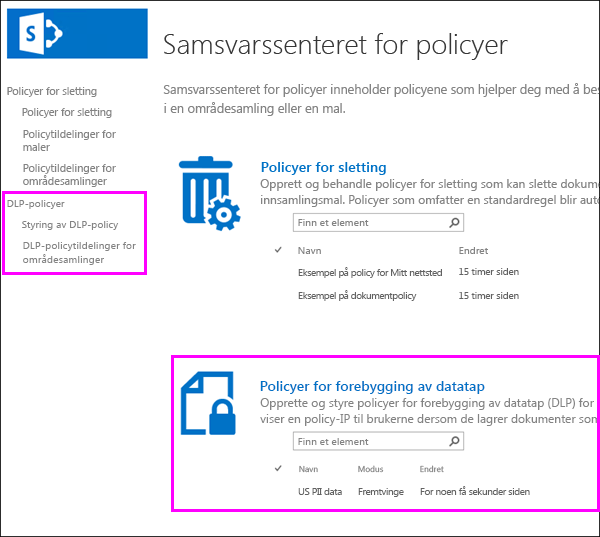

DLP-policyer

En DLP-policy hjelper deg med å identifisere, overvåke og automatisk beskytte sensitiv informasjon som er underlagt vanlige bransjeregler. Du velger hvilke typer sensitiv informasjon som skal beskyttes, og hvilke handlinger som skal utføres når innhold som inneholder slik sensitiv informasjon, oppdages. En DLP-policy kan varsle samsvarsansvarlig ved å sende en hendelsesrapport, varsle brukeren med et policytips på nettstedet og eventuelt blokkere tilgang til dokumentet for alle bortsett fra eieren av nettstedet, innholdseieren og den som sist endret dokumentet. Til slutt har policytipset et alternativ for å overstyre blokkeringshandlingen, slik at personer kan fortsette å arbeide med dokumenter hvis de har en forretningsgrunnlag eller trenger å rapportere en falsk positiv.

Du oppretter og administrerer DLP-policyer i senteret for samsvarspolicy. Oppretting av en DLP-policy er en totrinnsprosess: Først oppretter du DLP-policyen, og deretter tilordner du policyen til en nettstedssamling.

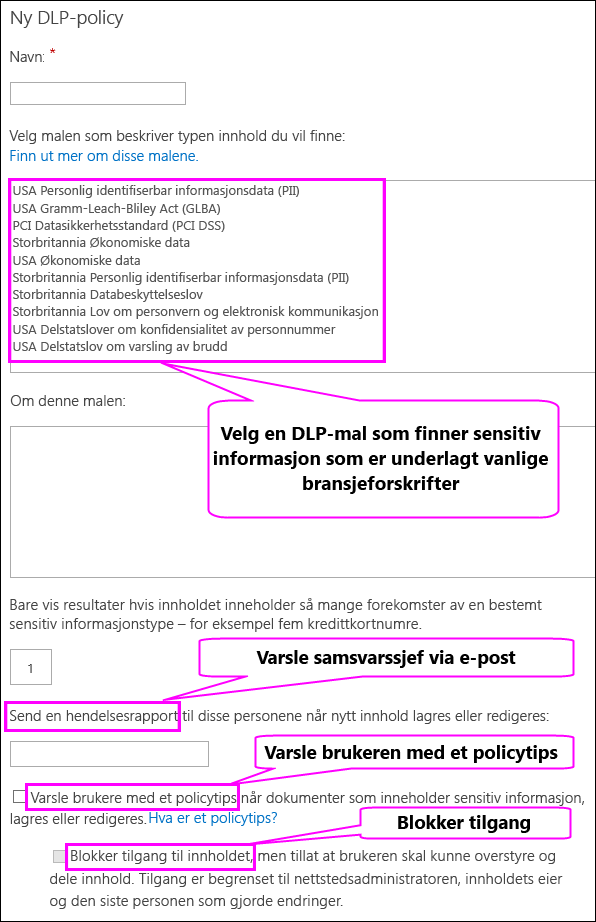

Trinn 1: Opprette en DLP-policy

Når du oppretter en DLP-policy, velger du en DLP-mal som ser etter hvilke typer sensitiv informasjon du trenger for å identifisere, overvåke og beskytte automatisk.

Når en DLP-policy finner innhold som inneholder minimum antall forekomster av en bestemt type sensitiv informasjon du velger, for eksempel fem kredittkortnumre eller ett enkelt personnummer, kan DLP-policyen automatisk beskytte sensitiv informasjon ved å utføre følgende handlinger:

-

Sende en hendelsesrapport til personene du velger (for eksempel samsvarsansvarlig) med detaljer om hendelsen. Denne rapporten inneholder detaljer om det oppdagede innholdet, for eksempel tittel, dokumenteier og hvilken sensitiv informasjon som ble oppdaget. Hvis du vil sende hendelsesrapporter, må du konfigurere innstillinger for utgående e-post i Sentraladministrasjon.

-

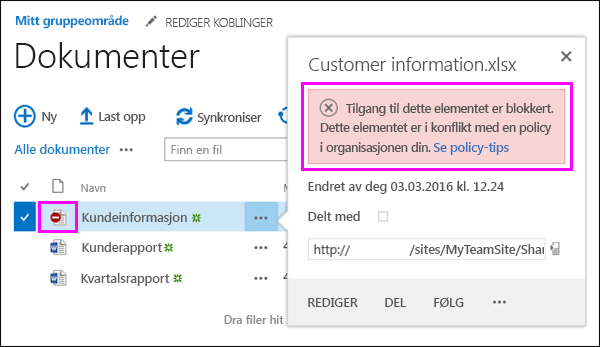

Varsle brukeren med et policytips når dokumenter som inneholder sensitiv informasjon, lagres eller redigeres. Policytipset forklarer hvorfor dokumentet er i konflikt med en DLP-policy, slik at personer kan ta utbedringshandling, for eksempel fjerne sensitiv informasjon fra dokumentet. Når dokumentet overholdes, forsvinner policytipset.

-

Blokkere tilgang til innholdet for alle bortsett fra eieren av nettstedet, dokumenteieren og personen som sist endret dokumentet. Disse personene kan fjerne sensitiv informasjon fra dokumentet eller gjøre andre tiltak. Når dokumentet overholdes, gjenopprettes de opprinnelige tillatelsene automatisk. Det er viktig å forstå at policytipset gir personer muligheten til å overstyre blokkeringshandlingen. Policytips kan dermed hjelpe brukere med å lære om DLP-policyer og håndheve dem uten å hindre personer i å gjøre arbeidet sitt.

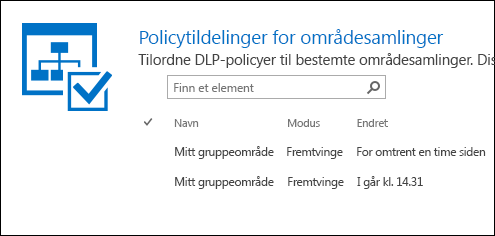

Trinn 2: Tilordne en DLP-policy

Når du har opprettet en DLP-policy, må du tilordne den til én eller flere nettstedssamlinger, der den kan begynne å beskytte sensitiv informasjon på disse plasseringene. Én enkelt policy kan tilordnes til mange nettstedssamlinger, men hver oppgave må opprettes én om gangen.

Policytips

Du vil at personer i organisasjonen som arbeider med sensitiv informasjon, skal overholde DLP-policyene dine, men du vil ikke blokkere dem unødvendig fra å få arbeidet gjort. Det er her policytips kan hjelpe.

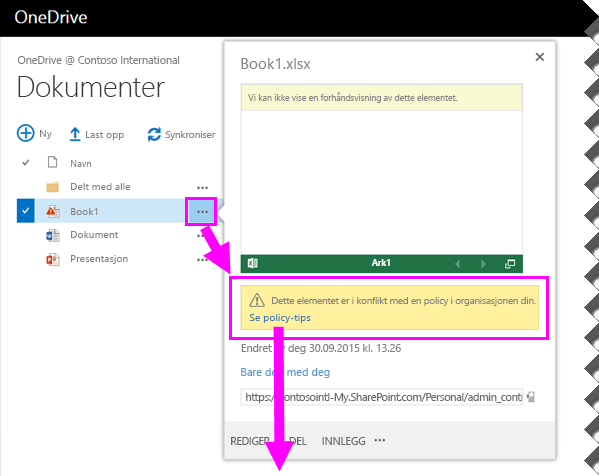

Et policytips er et varsel eller en advarsel som vises når noen arbeider med innhold som er i konflikt med en DLP-policy, for eksempel innhold som en Excel-arbeidsbok som inneholder personlig identifiserbar informasjon (PII), og som er lagret på et nettsted.

Du kan bruke policytips til å øke bevisstheten og bidra til å opplyse personer om organisasjonens policyer. Policytips gir også personer muligheten til å overstyre policyen, slik at de ikke blokkeres hvis de har et gyldig forretningsmessig behov, eller hvis policyen oppdager et falskt positivt.

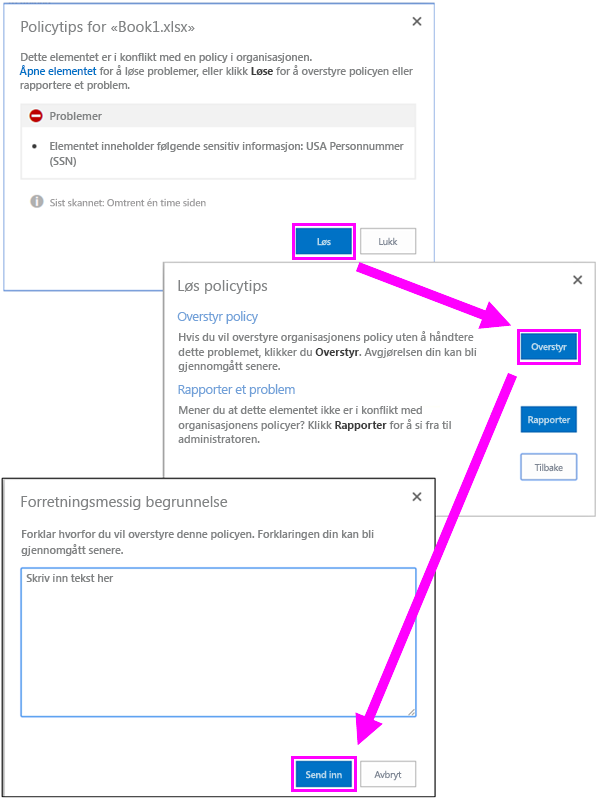

Vise eller overstyre et policytips

Hvis du vil gjøre noe med et dokument, for eksempel å overstyre DLP-policyen eller rapportere en falsk positiv, kan du velge Åpne ... -menyen for elementet > Vis policytips.

Policytipset viser problemene med innholdet, og du kan velge Løs og deretter Overstyre policytipset eller Rapporter en falsk positiv.

Detaljer om hvordan policytips fungerer

Vær oppmerksom på at det er mulig for innhold å samsvare med mer enn én DLP-policy, men bare policytipset fra den mest restriktive policyen med høyest prioritet vises. Et policytips fra en DLP-policy som blokkerer tilgang til innhold, vises for eksempel over et policytips fra en regel som bare varsler brukeren. Dette hindrer personer i å se en gjennomgripende rekke policytips. Hvis policytipsene i den mest restriktive policyen tillater at personer overstyrer policyen, overstyres også eventuelle andre policyer som innholdet samsvarte med.

DLP-policyer synkroniseres til nettsteder, og innhold evalueres mot dem med jevne mellomrom og asynkront (se neste del), så det kan være en kort forsinkelse mellom tidspunktet du oppretter DLP-policyen og tidspunktet du begynner å se policytips.

Slik fungerer DLP-policyer

DLP oppdager sensitiv informasjon ved hjelp av dyp innholdsanalyse (ikke bare en enkel tekstskanning). Denne dype innholdsanalysen bruker nøkkelordsmekter, evalueringen av vanlige uttrykk, interne funksjoner og andre metoder for å oppdage innhold som samsvarer med DLP-policyene. Potensielt bare en liten prosentandel av dataene regnes som sensitive. En DLP-policy kan identifisere, overvåke og automatisk beskytte bare disse dataene, uten å påvirke eller påvirke personer som arbeider med resten av innholdet.

Når du har opprettet en DLP-policy i senteret for samsvarspolicy, lagres den som en policydefinisjon på dette nettstedet. Når du deretter tilordner policyen til forskjellige nettstedssamlinger, synkroniseres policyen til disse plasseringene, der den begynner å evaluere innhold og gjennomføre handlinger som å sende hendelsesrapporter, vise policytips og blokkere tilgang.

Policyevaluering på nettsteder

På tvers av alle nettstedssamlingene er dokumentene i stadig endring – de opprettes kontinuerlig, redigeres, deles og så videre. Dette betyr at dokumenter kan komme i konflikt eller bli kompatible med en DLP-policy når som helst. En person kan for eksempel laste opp et dokument som ikke inneholder sensitiv informasjon til gruppeområdet, men senere kan en annen person redigere det samme dokumentet og legge til sensitiv informasjon i det.

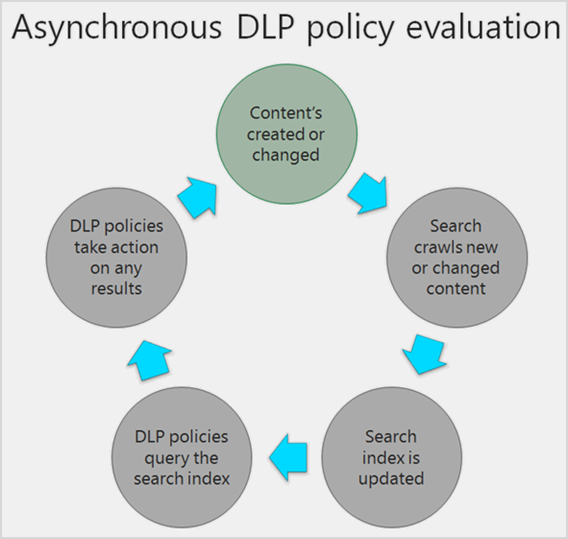

Derfor kontrollerer DLP-policyer dokumenter for policyer ofte i bakgrunnen. Du kan tenke på denne som asynkron policyevaluering.

Slik fungerer det. Når personer legger til eller endrer dokumenter på nettstedene sine, søker søkemotoren gjennom innholdet, slik at du kan søke etter det senere. Selv om dette skjer, skannes innholdet også etter sensitiv informasjon. All sensitiv informasjon som blir funnet, lagres sikkert i søkeindeksen, slik at bare samsvarsteamet har tilgang til den, men ikke vanlige brukere. Hver DLP-policy som du har aktivert, kjører i bakgrunnen (asynkront), kontrollerer søk ofte etter innhold som samsvarer med en policy, og bruker handlinger for å beskytte den mot utilsiktede lekkasjer.

Til slutt kan dokumenter komme i konflikt med en DLP-policy, men de kan også bli kompatible med en DLP-policy. Hvis en person for eksempel legger til kredittkortnumre i et dokument, kan det føre til at en DLP-policy blokkerer tilgang til dokumentet automatisk. Men hvis personen senere fjerner den sensitive informasjonen, angres handlingen (i dette tilfellet blokkering) automatisk neste gang dokumentet evalueres mot policyen.

DLP evaluerer alt innhold som kan indekseres. Hvis du vil ha mer informasjon om hvilke filtyper som kravlesøkes som standard, kan du se Standard kravlesøkte filtyper og analyserte filtyper.

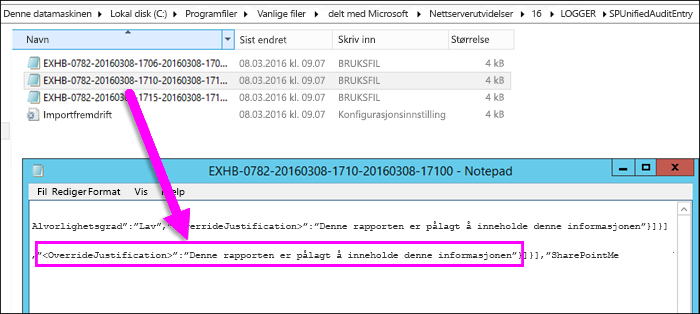

Vise DLP-hendelser i bruksloggene

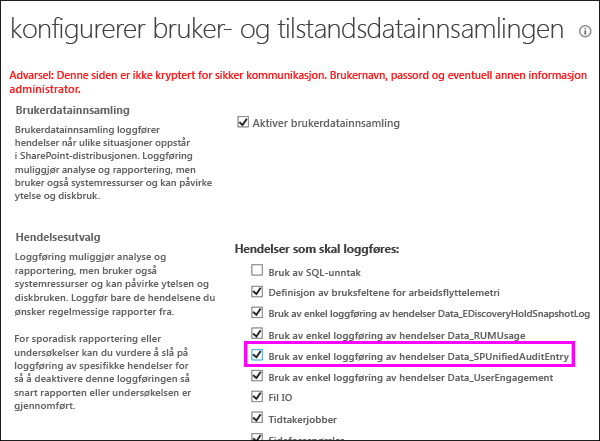

Du kan vise DLP-policyaktivitet i bruksloggene på serveren som kjører SharePoint Server 2016. Du kan for eksempel vise teksten som er skrevet inn av brukere når de overstyrer et policytips eller rapporterer en usann positiv.

Først må du aktivere alternativet i Sentraladministrasjon (overvåke > Konfigurere bruks- og tilstandsdatainnsamling > Enkel logghendelsesbruk Data_SPUnifiedAuditEntry). Hvis du vil ha mer informasjon om brukslogging, kan du se Konfigurere innsamling av bruks- og tilstandsdata.

Når du har aktiver denne funksjonen, kan du åpne bruksrapportene på serveren og vise justeringene fra brukere for å overstyre et tips for DLP-policy, sammen med andre DLP-hendelser.

Før du kommer i gang med DLP

Dette emnet beskriver noen av funksjonene som DLP avhenger av. Disse er:

-

Hvis du vil oppdage og klassifisere sensitiv informasjon i nettstedssamlingene, starter du søketjenesten og definerer en tidsplan for kravlesøk for innholdet.

-

Slå på utgående e-post.

-

Hvis du vil vise brukeroverstyringer og andre DLP-hendelser, aktiverer du bruksrapporten.

-

Opprette nettstedssamlingene:

-

Opprett nettstedssamlingen i eDiscovery-senteret for DLP-spørringer.

-

Opprett nettstedssamlingen For DLP-policyer.

-

-

Opprett en sikkerhetsgruppe for samsvarsteamet, og legg deretter til sikkerhetsgruppe i Eiere-gruppen i eDiscovery-senteret eller senteret for samsvarspolicy.

-

Hvis du vil kjøre DLP-spørringer, kreves det visningstillatelser for alt innhold som spørringen skal søke etter. Hvis du vil ha mer informasjon, kan du se Opprette en DLP-spørring i SharePoint Server 2016.